Хакеры почти взломали все серверы на планете

Но мир спас чувак, которого напрягли лишние полсекунды задержки в работе программы.

Эксперты по безопасности уже много лет пугают нас так называемыми supply chain attacks — то есть атаками «через поставщиков». Например, хакеры могут сначала взломать производителя ноутбуков, подсадить в них «троянского коня» на заводе и получить доступ уже к нам — конечным пользователям этих устройств. Чуть менее масштабные атаки такого рода становятся известны каждые несколько лет.

Это ад безопасника (и параноика), потому что такие атаки сложнее всего отследить. В 1984 году создателю языка Си Кену Томпсону вручили премию Тьюринга — аналог Нобелевки в IT. Темой своей праздничной лекции Томпсон выбрал как раз вопрос доверия: «можно ли в принципе убедиться, что наши устройства делают только то, о чем мы их попросили»?

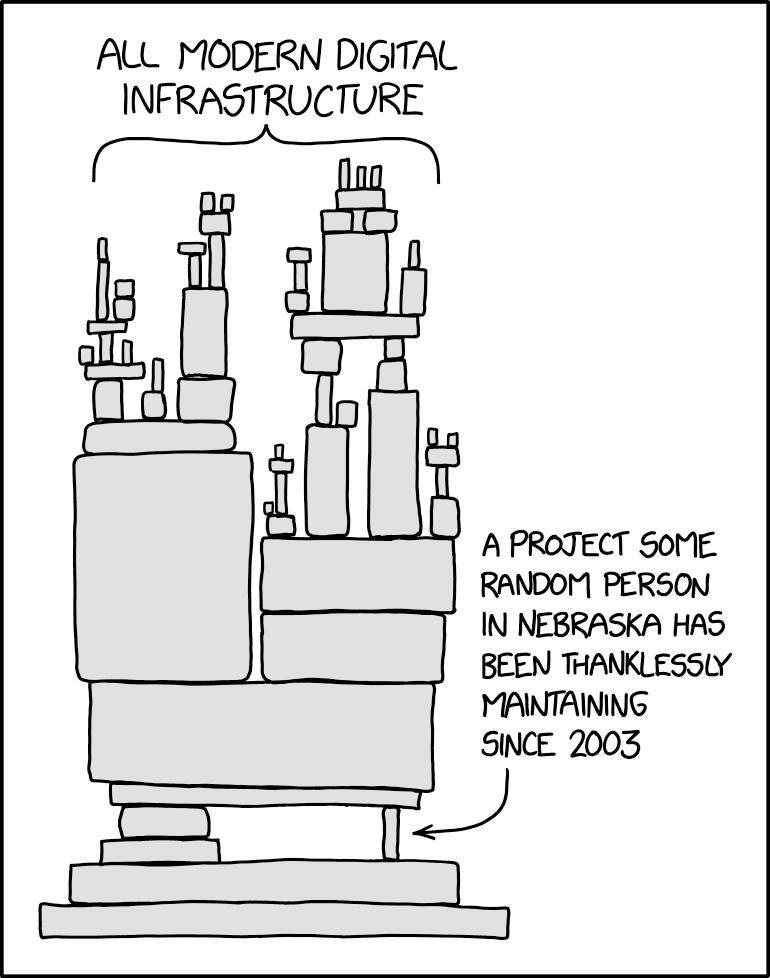

А ещё такие атаки являются оружием массового поражения. Отравив один колодец, можно нанести вред тысячам людей. В мире достаточно много библиотек, которые встроены в подавляющее большинство программ и работают почти на всех компьютерах на планете. Малоизвестные в не-технической среде факт: многие эти «базовые» библиотеки поддерживаются энтузиастами-одиночками (про это даже есть специальный комикс xkcd).

Но это всё — занятные теоретические рассуждения, то, о чем техдиры и безопасники любят поболтать в приятной компании.

Меж тем, оказывается, мы уже два года живем в реальности, где анонимный хакер поддерживает супер популярную библиотеку xz, которая используется почти в каждом сервера на планете, стал её официальным мейнтенером (ответственным) и подсунул всем паленую версию, которая при определенных условиях, во время установки вставляет в систему троянского коня, который дает атакующему возможность удаленного управления зараженным сервером.

Это точно не случайная ошибка, хакер использовал многочисленные техники обфускации (скрытия) следов своих действий.

Обнаружили уязвимость почти случайно — атакующий ошибся и зараженная версия программы в определенных условиях работала на полсекунды дольше, чем незараженная. В этот раз нам повезло, что программист из Microsoft это заметил и полез разбираться в причинах.

В этот раз нам повезло — паленая версия библиотеки успела пролезть только в самые последние версии Linux-дистрибутивов, (большинство взрослых ребят предпочитают настоявшийся код).

Или не повезло? Откуда мы знаем, сколько ещё подобных атак было произведено? Что, если другие атакующие не допустили такой ошибки?

Кстати, кто они? Учитывая, что псевдоним хакера Jia Tan и он вносил правки в китайский дистрибутив линукса — он наверное китаец. Или это русские (или израильтяне? или американцы?) научились нормально подделывать следы? Это вообще коммерческая атака или государство? Мы не знаем.

В любом случае, пугает то, насколько это дешевая атака. Думаю, на стоимость одного танка (или подводной лодки, которые строят картели) можно профинансировать десяток таких программ.

Мы живем в очень хрупком мире.

—

Далее для технарей

Оригинал публичного письма автора, обнаружившего уязвимость — отличный баг репорт, читается как короткий рассказ Чехова (и твит, в котором он поделился им с миром).

https://www.openwall.com/lists/oss-security/2024/03/29/4

Короткий пост создателя xz — он был в отпуске от интернета, но по такому поводу вернулся и уже разбирается в ситуации.

https://tukaani.org/xz-backdoor/

Хороший технический FAQ: технический разбор атаки, инструкции как проверить, что ваша машина уязвима (и как обновиться) и ещё много всего.

https://gist.github.com/thesamesam/223949d5a074ebc3dce9ee78baad9e27

0 комментариев